Beveiligingsbedrijf AVG, bekend om zijn gratis en commerciële beveiligingsproducten die een breed scala aan beveiligingsgerelateerde beveiligingen en services bieden, heeft miljoenen Chrome-gebruikers onlangs in gevaar gebracht door Chrome-beveiliging op een fundamentele manier te breken in een van de uitbreidingen voor het web browser.

AVG gebruikt, net als veel andere beveiligingsbedrijven die gratis producten aanbieden, verschillende strategieën voor het genereren van inkomsten om inkomsten te genereren met haar gratis aanbiedingen.

Een deel van de vergelijking is klanten zover krijgen om te upgraden naar betaalde versies van AVG en een tijdje was dat de enige manier waarop dingen werkten voor bedrijven als AVG.

De gratis versie werkt op zichzelf prima, maar wordt gebruikt om reclame te maken voor de betaalde versie die geavanceerde functies biedt, zoals anti-spam of een verbeterde firewall.

Beveiligingsbedrijven begonnen andere inkomstenstromen toe te voegen aan hun gratis aanbod, en een van de meest prominente in de afgelopen tijd betrof het maken van browserextensies en de manipulatie van de standaardzoekmachine van de browser, de startpagina en de bijbehorende nieuwe tabbladpagina. .

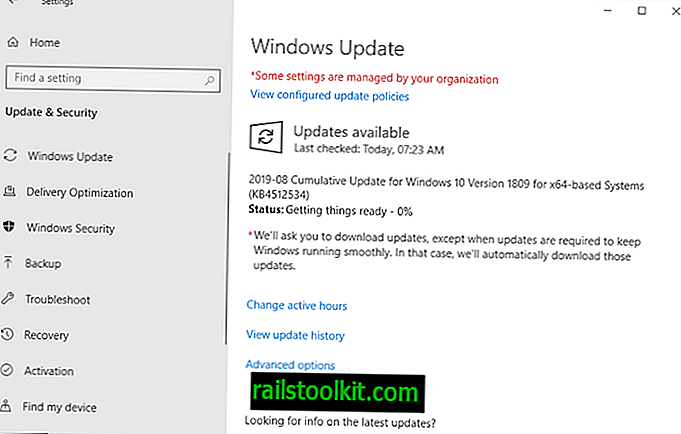

Klanten die AVG-software op hun pc installeren, krijgen uiteindelijk een prompt om hun browsers te beveiligen. Een klik op ok in de interface installeert AVG Web TuneUp in compatibele browsers met minimale gebruikersinteractie.

De extensie heeft meer dan 8 miljoen gebruikers volgens de Chrome Web Store (volgens de eigen statistieken van Google bijna negen miljoen).

Hiermee wijzigt u de startpagina, de nieuwe tabbladpagina en de standaardzoekmachine in de webbrowser Chrome en Firefox, indien geïnstalleerd op het systeem.

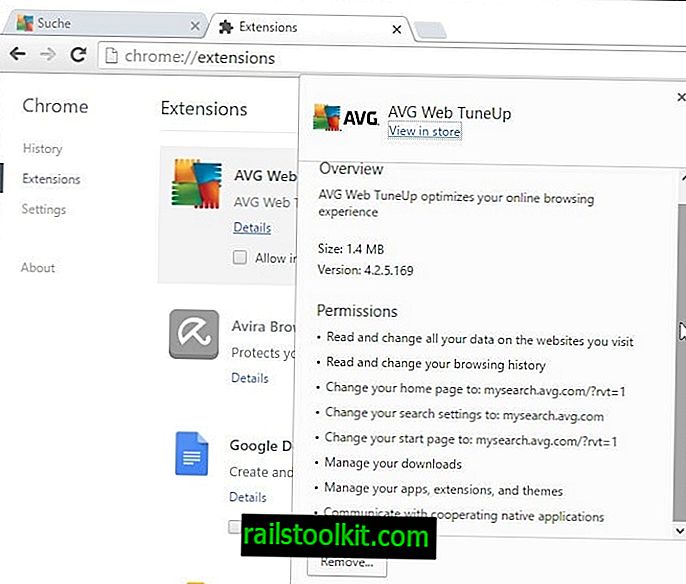

De extensie die wordt geïnstalleerd, vraagt acht machtigingen, waaronder de machtiging "Alle gegevens op alle websites lezen en wijzigen", "Downloads beheren", "Communiceren met samenwerkende native applicaties", "Apps, extensies en thema's beheren" en de startpagina wijzigen, zoekinstellingen en startpagina naar een aangepaste AVG-zoekpagina.

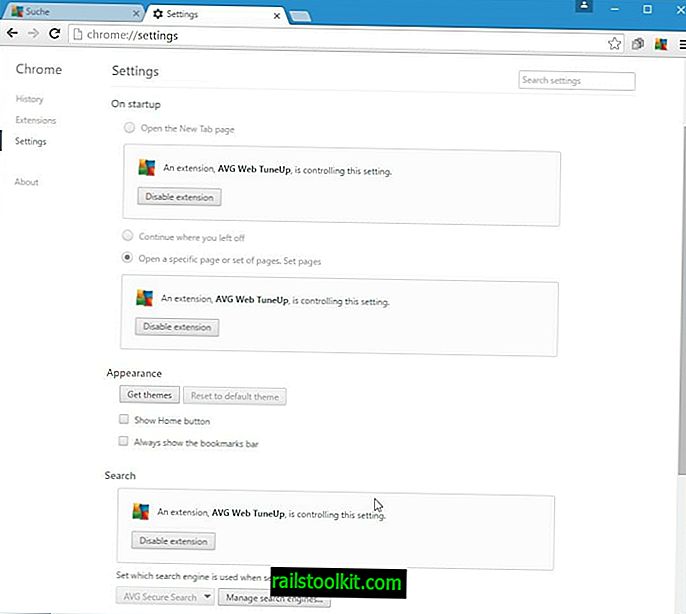

Chrome merkt de wijzigingen op en vraagt gebruikers die aanbieden de instellingen te herstellen naar hun vorige waarden als de wijzigingen die door de extensie zijn aangebracht, niet waren bedoeld.

Er zijn nogal wat problemen bij het installeren van de extensie, bijvoorbeeld dat de opstartinstelling wordt gewijzigd in "een specifieke pagina openen", waarbij de keuze van de gebruiker wordt genegeerd (bijvoorbeeld om door te gaan met de laatste sessie).

Als dat niet erg genoeg is, is het vrij moeilijk om gewijzigde instellingen te wijzigen zonder de extensie uit te schakelen. Als u de Chrome-instellingen controleert na installatie en activering van AVG Web TuneUp, zult u merken dat u de startpagina, parameters of zoekproviders niet meer kunt wijzigen.

De belangrijkste reden waarom deze wijzigingen worden aangebracht, is geld, geen gebruikersbeveiliging. AVG verdient wanneer gebruikers zoekopdrachten uitvoeren en op advertenties klikken in de aangepaste zoekmachine die ze hebben gemaakt.

Als je hieraan toevoegt dat het bedrijf onlangs in een update van het privacybeleid heeft aangekondigd dat het - niet-identificeerbare - gebruikersgegevens zal verzamelen en verkopen aan derden, dan eindig je met een eng product op zichzelf.

Beveiligingsprobleem

Een Google-medewerker heeft op 15 december een bugrapport ingediend waarin staat dat AVG Web TuneUp webbeveiliging voor negen miljoen Chrome-gebruikers heeft uitgeschakeld. In een brief aan AVG schreef hij:

Excuses voor mijn harde toon, maar ik ben echt niet blij dat deze prullenbak wordt geïnstalleerd voor Chrome-gebruikers. De extensie is zo ernstig verbroken dat ik niet zeker weet of ik het aan u moet melden als een kwetsbaarheid, of het extensie-misbruikteam moet vragen om te onderzoeken of het een PuP is.

Mijn zorg is echter dat uw beveiligingssoftware webbeveiliging voor 9 miljoen Chrome-gebruikers uitschakelt, blijkbaar zodat u zoekinstellingen en het nieuwe tabblad kunt kapen.

Er zijn meerdere voor de hand liggende aanvallen mogelijk, bijvoorbeeld, hier is een triviale universele xss in de "navigeer" API waarmee elke website script kan uitvoeren in de context van een ander domein. Attacker.com kan bijvoorbeeld e-mail lezen van mail.google.com of corp.avg.com of wat dan ook.

In feite brengt AVG Chrome-gebruikers in gevaar door de extensie die zogenaamd het browsen op internet veiliger zou moeten maken voor Chrome-gebruikers.

AVG reageerde enkele dagen later met een oplossing, maar deze werd afgewezen omdat het probleem niet volledig werd opgelost. Het bedrijf probeerde de blootstelling te beperken door alleen aanvragen te accepteren als de oorsprong overeenkomt met avg.com.

Het probleem met de oplossing was dat AVG alleen verifieerde of avg.com was opgenomen in de oorsprong die aanvallers konden misbruiken door subdomeinen te gebruiken die de string bevatten, bijv. Avg.com.www.example.com.

Het antwoord van Google maakte duidelijk dat er meer op het spel stond.

Uw voorgestelde code vereist geen veilige oorsprong, wat betekent dat het // of // protocollen toestaat bij het controleren van de hostnaam. Hierdoor kan een netwerkman in het midden een gebruiker omleiden naar //attack.avg.com en javascript leveren dat een tabblad opent naar een beveiligde https-oorsprong en er vervolgens code in injecteren. Dit betekent dat een man in het midden beveiligde https-sites zoals GMail, Banking, enzovoort kan aanvallen.

Voor alle duidelijkheid: dit betekent dat AVG-gebruikers SSL hebben uitgeschakeld.

De tweede updatepoging van AVG op 21 december werd door Google geaccepteerd, maar Google heeft voorlopig inline-installaties uitgeschakeld omdat mogelijke beleidsschendingen werden onderzocht.

Slotwoorden

AVG bracht miljoenen Chrome-gebruikers in gevaar en slaagde er niet in de eerste keer een juiste patch te leveren die het probleem niet oploste. Dat is nogal problematisch voor een bedrijf dat probeert gebruikers te beschermen tegen bedreigingen op internet en lokaal.

Het zou interessant zijn om te zien hoe nuttig, of niet, al die beveiligingssoftware-extensies zijn die naast antivirussoftware worden geïnstalleerd. Het zou me niet verbazen als de resultaten terugkomen dat ze meer kwaad doen dan gebruikers van nut zijn.

Nu u : welke antivirusoplossing gebruikt u?