Perfecte beveiliging bestaat niet. Bij voldoende kennis, middelen en tijd kan elk systeem worden aangetast. Het beste wat je kunt doen, is het de aanvaller zo moeilijk mogelijk maken. Dat gezegd hebbende, er zijn stappen die u kunt nemen om uw netwerk te harden tegen de overgrote meerderheid van de aanvallen.

De standaardconfiguraties voor wat ik routers van consumentenkwaliteit noem, bieden een vrij eenvoudige beveiliging. Om eerlijk te zijn, is er niet veel voor nodig om ze te compromitteren. Wanneer ik een nieuwe router installeer (of een bestaande reset), gebruik ik zelden de 'setup-wizards'. Ik ga door en configureer alles precies zoals ik het wil. Tenzij er een goede reden is, laat ik het meestal niet als standaardwaarde staan.

Ik kan u niet de exacte instellingen vertellen die u moet wijzigen. De beheerpagina van elke router is anders; zelfs router van dezelfde fabrikant. Afhankelijk van de specifieke router kunnen er instellingen zijn die u niet kunt wijzigen. Voor veel van deze instellingen moet u toegang hebben tot het geavanceerde configuratiegedeelte van de beheerpagina.

Tip : u kunt de Android-app RouterCheck gebruiken om de beveiliging van uw router te testen.

Ik heb screenshots van een Asus RT-AC66U toegevoegd. Het bevindt zich in de standaardstatus.

Update uw firmware. De meeste mensen werken de firmware bij wanneer ze de router voor het eerst installeren en deze vervolgens met rust laten. Recent onderzoek heeft aangetoond dat 80% van de 25 best verkopende draadloze routermodellen beveiligingsproblemen hebben. Betrokken fabrikanten zijn onder meer: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet en anderen. De meeste fabrikanten brengen bijgewerkte firmware uit wanneer kwetsbaarheden aan het licht worden gebracht. Stel een herinnering in in Outlook of welk e-mailsysteem u ook gebruikt. Ik raad aan om elke 3 maanden op updates te controleren. Ik weet dat dit klinkt als een no-brainer, maar installeer alleen firmware van de website van de fabrikant.

Schakel ook de mogelijkheid van de router uit om automatisch te controleren op updates. Ik ben geen fan van apparaten 'thuis bellen'. U hebt geen controle over welke datum wordt verzonden. Wist u bijvoorbeeld dat verschillende zogenaamde 'Smart TV's' informatie terugsturen naar hun fabrikant? Ze sturen al je kijkgewoonten elke keer dat je van kanaal verandert. Als u een USB-schijf aansluit, sturen ze een lijst met elke bestandsnaam op de schijf. Deze gegevens zijn niet-gecodeerd en worden verzonden, zelfs als de menu-instelling is ingesteld op NEE.

Extern beheer uitschakelen. Ik begrijp dat sommige mensen hun netwerk op afstand opnieuw moeten kunnen configureren. Schakel zo nodig https-toegang in en wijzig de standaardpoort. Merk op dat dit elk type 'cloud'-beheer omvat, zoals de Smart WiFi-account van Linksys en AiCloud van Asus.

Gebruik een sterk wachtwoord voor routerbeheerder. Genoeg gezegd. Standaardwachtwoorden voor routers zijn algemeen bekend en u wilt niet dat iemand gewoon een standaardpas probeert en toegang krijgt tot de router.

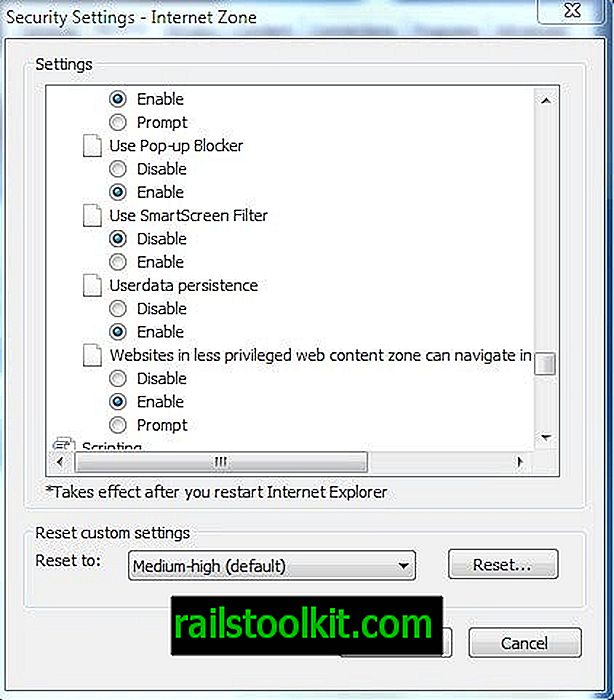

Schakel HTTPS in voor alle admin-verbindingen. Dit is standaard op veel routers uitgeschakeld.

Beperk inkomend verkeer. Ik weet dat dit gezond verstand is, maar soms begrijpen mensen de gevolgen van bepaalde instellingen niet. Als u port forwarding moet gebruiken, wees dan zeer selectief. Gebruik indien mogelijk een niet-standaardpoort voor de service die u configureert. Er zijn ook instellingen voor het filteren van anoniem internetverkeer (ja) en voor ping-respons (nee).

Gebruik WPA2-codering voor WiFi. Gebruik nooit WEP. Het kan binnen enkele minuten worden verbroken met software die gratis op internet beschikbaar is. WPA is niet veel beter.

Schakel WPS uit (WiFi Protected Setup) . Ik begrijp het gemak van het gebruik van WPS, maar het was een slecht idee om te beginnen.

Beperk uitgaand verkeer. Zoals hierboven vermeld, hou ik normaal gesproken niet van apparaten die naar huis bellen. Als u dit soort apparaten hebt, kunt u overwegen al het internetverkeer ervan te blokkeren.

Schakel ongebruikte netwerkservices uit, vooral uPnP. Er is een algemeen bekend beveiligingslek bij het gebruik van de uPnP-service. Andere services waarschijnlijk overbodig: Telnet, FTP, SMB (Samba / file sharing), TFTP, IPv6

Meld u af vanaf de beheerpagina wanneer u klaar bent . Als u de webpagina sluit zonder uit te loggen, kan een geverifieerde sessie open blijven in de router.

Controleer op poort 32764-kwetsbaarheid . Voor zover ik weet zijn sommige routers die zijn geproduceerd door Linksys (Cisco), Netgear en Diamond getroffen, maar er kunnen andere zijn. Er is nieuwere firmware uitgebracht, maar deze kan het systeem mogelijk niet volledig patchen.

Controleer uw router op: //www.grc.com/x/portprobe=32764

Schakel logboekregistratie in . Zoek regelmatig naar verdachte activiteiten in uw logboeken. De meeste routers kunnen de logboeken op gezette tijden naar u e-mailen. Zorg er ook voor dat de klok en tijdzone correct zijn ingesteld, zodat uw logboeken nauwkeurig zijn.

Voor de echt veiligheidsbewuste (of misschien gewoon paranoïde) zijn de volgende aanvullende stappen om te overwegen

Wijzig de gebruikersnaam van de beheerder . Iedereen weet dat de standaardinstelling meestal admin is.

Zet een 'Gast'-netwerk op . Veel nieuwere routers kunnen afzonderlijke draadloze gastnetwerken maken. Zorg ervoor dat het alleen toegang heeft tot internet en niet tot uw LAN (intranet). Gebruik natuurlijk dezelfde coderingsmethode (WPA2-Personal) met een andere wachtwoordzin.

Sluit geen USB-opslag aan op uw router . Hierdoor worden veel services op uw router automatisch ingeschakeld en kan de inhoud van die schijf op internet worden weergegeven.

Gebruik een alternatieve DNS-provider . De kans is groot dat u de DNS-instellingen gebruikt die uw ISP u heeft gegeven. DNS is in toenemende mate een doelwit geworden voor aanvallen. Er zijn DNS-providers die extra stappen hebben genomen om hun servers te beveiligen. Als een toegevoegde bonus kan een andere DNS-provider uw internetprestaties verbeteren.

Wijzig het standaard IP-adresbereik op uw LAN (binnen) netwerk . Elke router van consumentenkwaliteit die ik heb gezien, gebruikt 192.168.1.x of 192.168.0.x, waardoor het eenvoudiger wordt om een geautomatiseerde aanval te scripten.

Beschikbare bereiken zijn:

Elke 10.xxx

Elke 192.168.xx

172.16.xx tot 172.31.xx

Wijzig het standaard LAN-adres van de router . Als iemand toegang krijgt tot uw LAN, weet hij dat het IP-adres van de router xxx1 of xxx254 is; maak het hen niet gemakkelijk.

DHCP uitschakelen of beperken . DHCP uitschakelen is meestal niet praktisch tenzij u zich in een zeer statische netwerkomgeving bevindt. Ik geef er de voorkeur aan om DHCP te beperken tot 10-20 IP-adressen beginnend bij xxx101; dit maakt het eenvoudiger om bij te houden wat er op uw netwerk gebeurt. Ik geef er de voorkeur aan om mijn 'permanente' apparaten (desktops, printers, NAS, etc.) op statische IP-adressen te zetten. Op die manier gebruiken alleen laptops, tablets, telefoons en gasten DHCP.

Schakel beheerderstoegang uit via draadloos . Deze functionaliteit is niet op alle thuisrouters beschikbaar.

SSID-uitzending uitschakelen . Dit is niet moeilijk voor een professional om te overwinnen en kan het lastig maken om bezoekers op uw wifi-netwerk toe te staan.

Gebruik MAC-filtering . Hetzelfde als hierboven; lastig voor bezoekers.

Sommige van deze items vallen in de categorie 'Security by Obscurity' en er zijn veel IT- en beveiligingsprofessionals die hen bespotten en zeggen dat het geen beveiligingsmaatregelen zijn. In zekere zin zijn ze absoluut correct. Als er echter stappen zijn die u kunt nemen om het moeilijker te maken om uw netwerk te compromitteren, denk ik dat het het overwegen waard is.

Goede beveiliging is niet 'stel het in en vergeet het'. We hebben allemaal gehoord over de vele inbreuken op de beveiliging bij enkele van de grootste bedrijven. Voor mij is het echt irritante gedeelte wanneer je hier al 3, 6, 12 maanden of langer in gevaar was voordat het werd ontdekt.

Neem de tijd om door uw logboeken te bladeren. Scan uw netwerk op zoek naar onverwachte apparaten en verbindingen.

Hieronder staat een gezaghebbende referentie:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf