Een van de dingen die u kunt doen om uw gegevens te beschermen, is het gebruik van codering. U kunt afzonderlijke bestanden coderen, een container maken om bestanden naar te verplaatsen of een partitie of schijf coderen. Het belangrijkste voordeel van codering is dat een sleutel, meestal een wachtwoord, nodig is om toegang te krijgen tot de gegevens. Een basisvorm van codering is dat als u een zipbestand met een wachtwoord beveiligt, meer geavanceerde codering het hele systeem, inclusief de partitie van het besturingssysteem, kan beschermen tegen onbevoegde gebruikers.

Hoewel het belangrijk is om tijdens de installatie een veilig wachtwoord te kiezen om te voorkomen dat derden het wachtwoord kunnen raden of bruut kunnen forceren, is het belangrijk op te merken dat er andere manieren zijn om toegang tot de gegevens te krijgen.

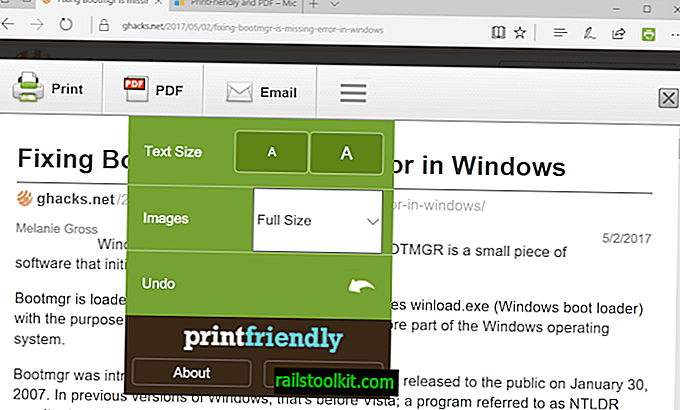

Elcomsoft heeft zojuist zijn Forensic Disk Decryptor-tool uitgebracht. Het bedrijf verklaart dat het de informatie kan decoderen die is opgeslagen op PGP, Bitlocker en TrueCrypt-schijven en -containers. Opgemerkt moet worden dat lokale toegang tot het systeem vereist is voor een van de methoden die door het programma worden gebruikt. Versleutelingssleutels kunnen op drie manieren worden verkregen:

- Door het slaapstandbestand te analyseren

- Door een geheugendumpbestand te analyseren

- Door een FireWire-aanval uit te voeren

De coderingssleutel kan alleen uit het slaapstandbestand of de geheugendump worden gehaald als de container of schijf door de gebruiker is gemount. Als u het geheugendumpbestand of het slaapstandbestand hebt, kunt u de sleutelzoekactie eenvoudig en op elk gewenst moment starten. Merk op dat u tijdens het proces de juiste partitie of gecodeerde container moet selecteren.

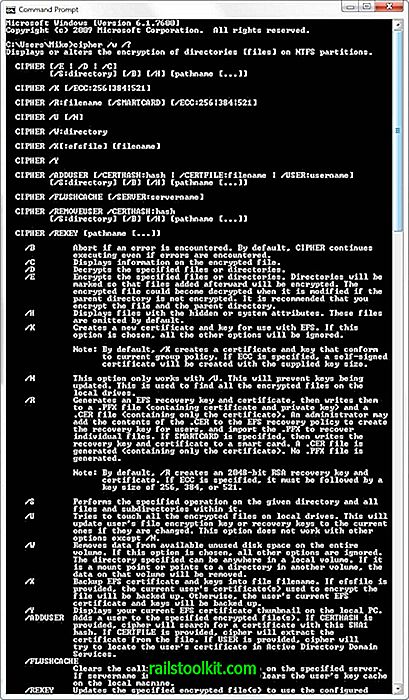

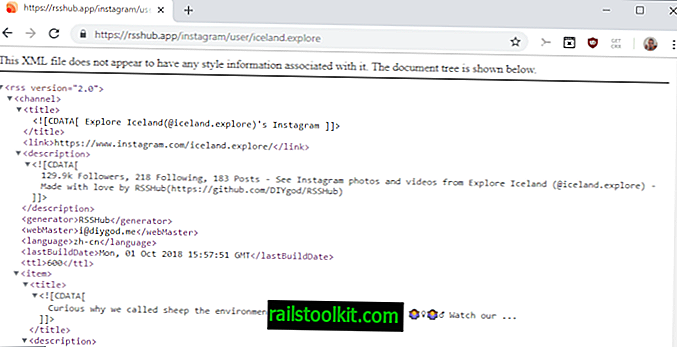

Als u geen toegang hebt tot een slaapstandbestand, kunt u eenvoudig een geheugendump maken met de Windows Memory Toolkit. Download gewoon de gratis community-editie en voer de volgende opdrachten uit:

- Open een verhoogde opdrachtprompt. Doe dit met een tik op de Windows-toets, typ cmd, klik met de rechtermuisknop op het resultaat en selecteer om als beheerder uit te voeren.

- Navigeer naar de map waarnaar u het geheugendumpprogramma hebt uitgepakt.

- Voer de opdracht win64dd / m 0 / r /fx:\dump\mem.bin uit

- Als uw besturingssysteem 32-bits is, vervangt u win64dd door win32dd. Mogelijk moet u aan het einde ook het pad wijzigen. Houd er rekening mee dat het bestand even groot is als het geheugen dat op de computer is geïnstalleerd.

Voer het forensisch hulpprogramma daarna uit en selecteer de optie voor sleutelextractie. Wijs het naar het gemaakte geheugendumpbestand en wacht tot het is verwerkt. U zou achteraf door het programma de toetsen moeten zien.

Vonnis

De Forensic Disk Decryptor van Elcomsoft werkt goed als u een geheugendump of slaapstandbestand kunt bemachtigen. Alle aanvalsvormen vereisen lokale toegang tot het systeem. Het kan een handig hulpmiddel zijn als u de hoofdsleutel bent vergeten en wanhopig toegang tot uw gegevens nodig hebt. Hoewel het vrij duur is, kost het € 299, het is misschien je beste hoop om de sleutel op te halen, op voorwaarde dat je de slaapstand gebruikt of een geheugendumpbestand hebt dat je hebt gemaakt terwijl de container of schijf op het systeem was gemount. Voordat u een aankoop doet, voert u de proefversie uit om te zien of deze de sleutels kan detecteren.

U kunt het maken van een slaapstandbestand uitschakelen om uw systeem tegen dit soort aanvallen te beschermen. Hoewel je er nog steeds voor moet zorgen dat niemand een geheugendumpbestand kan maken of het systeem kan aanvallen met een Firewire-aanval, zorgt het ervoor dat niemand de informatie kan extraheren wanneer de pc niet is opgestart.