Google Chrome-gebruikers op Windows wordt geadviseerd om automatische downloads in de webbrowser uit te schakelen om authenticatiegegevens te beschermen tegen een nieuwe bedreiging die recent is ontdekt.

De Chrome-browser is momenteel de populairste browser op desktopapparaten. Het is geconfigureerd om automatisch veilige bestanden zonder prompt naar het gebruikerssysteem te downloaden.

Elk bestand dat Chrome-gebruikers downloaden en de veilige browse-controles van Google doorstaan, wordt automatisch in de standaarddownloadmap geplaatst. Chrome-gebruikers die in plaats daarvan de downloadmap voor downloads willen kiezen, moeten dat gedrag in de opties wijzigen.

De nieuwe aanval, die gedetailleerd wordt beschreven op de website van de Defensiecode, combineert het automatische downloadgedrag van Chrome met Windows Explorer Shell Command File-bestanden met de extensie .scf.

De verouderingsindeling is een tekstbestand met instructies, meestal een pictogramlocatie en beperkte opdrachten. Wat vooral interessant is aan het formaat, is dat het bronnen van een externe server kan laden.

Nog problematischer is het feit dat Windows deze bestanden verwerkt zodra u de map opent waarin ze zijn opgeslagen, en dat deze bestanden zonder extensie in Windows Explorer verschijnen, ongeacht de instellingen. Dit betekent dat aanvallers het bestand gemakkelijk kunnen verbergen achter een vermomde bestandsnaam zoals image.jpg.

De aanvallers gebruiken een SMB-serverlocatie voor het pictogram. Wat er dan gebeurt, is dat de server om authenticatie vraagt en dat het systeem dat zal leveren. Terwijl wachtwoordhashes worden ingediend, merken de onderzoekers op dat het kraken van die wachtwoorden niet meer tientallen jaren zou duren, tenzij ze van het complexe soort zijn.

Wat de haalbaarheid van wachtwoorden betreft, is dit de afgelopen jaren sterk verbeterd met GPU-gebaseerde kraken. NetNTLMv2 hashcat-benchmark voor een enkele Nvidia GTX 1080-kaart is ongeveer 1600 MH / s. Dat is 1, 6 miljard hashes per seconde. Voor een wachtwoord van 8 tekens kunnen GPU-rigs van 4 dergelijke kaarten in minder dan een dag door een hele sleutelruimte van bovenste / onderste alfanumerieke + meest gebruikte speciale tekens ( # $% &) gaan. Met honderden miljoenen gelekte wachtwoorden die het gevolg waren van verschillende inbreuken in de afgelopen jaren (LinkedIn, Myspace), kan op woordenlijsten gebaseerde cracking verrassende resultaten opleveren tegen complexe wachtwoorden met meer entropie.

De situatie is nog erger voor gebruikers op Windows 8- of 10-machines die zich authenticeren met een Microsoft-account, omdat het account de aanvaller toegang biedt tot online services zoals Outlook, OneDrive of Office365 indien gebruikt door de gebruiker. De kans bestaat ook dat het wachtwoord opnieuw wordt gebruikt op niet-Microsoft-sites.

Antivirusoplossingen markeren deze bestanden momenteel niet.

Dit is hoe de aanval verloopt

- Gebruiker bezoekt een website die ofwel een drive door download naar het gebruikerssysteem duwt, of de gebruiker op een speciaal voorbereid SCF-bestand laat klikken zodat het wordt gedownload.

- Gebruiker opent de standaard downloadmap.

- Windows controleert de locatie van het pictogram en verzendt de authenticatiegegevens naar de SMB-server in hash-indeling.

- Aanvallen kunnen wachtwoordlijsten of brute force-aanvallen gebruiken om het wachtwoord te kraken.

Hoe uw systeem tegen deze aanval te beschermen

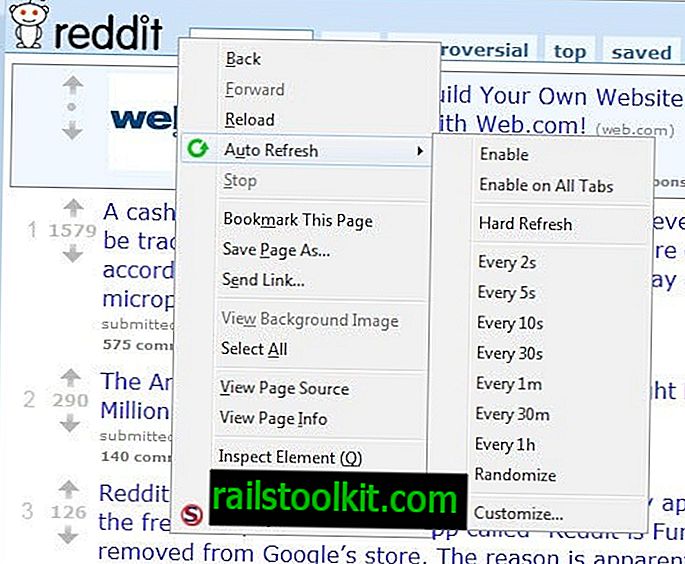

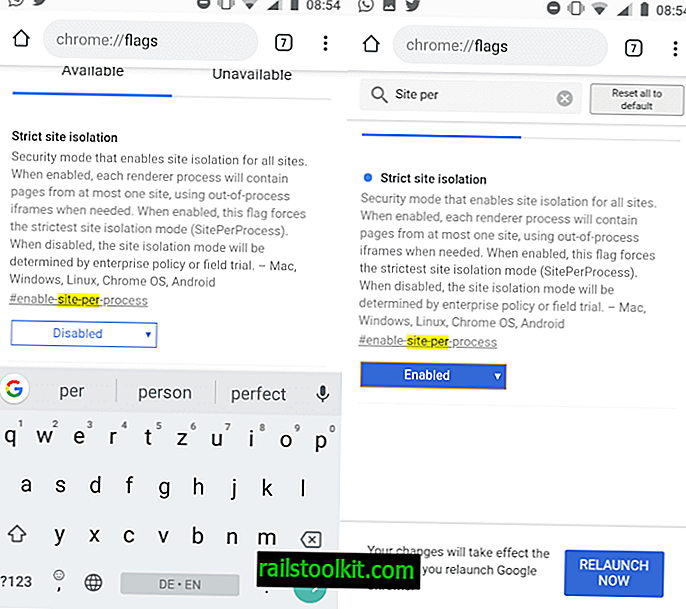

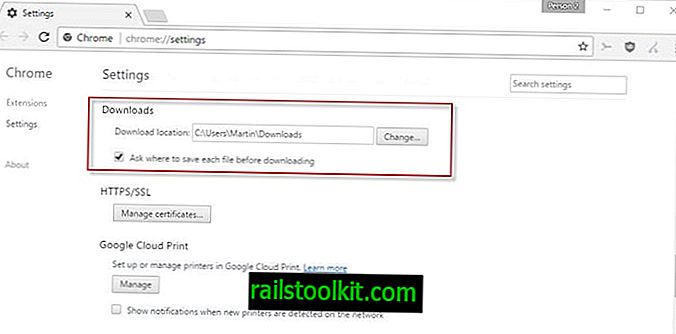

Een optie die Chrome-gebruikers hebben, is het uitschakelen van automatische downloads in de webbrowser. Dit voorkomt drive door downloads, en kan ook voorkomen dat bestanden per ongeluk worden gedownload.

- Laad chrome: // settings / in de adresbalk van de browser.

- Scroll naar beneden en klik op de link "geavanceerde instellingen weergeven".

- Blader omlaag naar het gedeelte Downloads.

- Vink de voorkeur aan "Vraag waar u elk bestand wilt opslaan voordat u het downloadt".

Chrome vraagt u om een downloadlocatie telkens wanneer een download in de browser wordt gestart.

Voorbehoud

Hoewel u een beveiligingslaag toevoegt aan de verwerking van downloads door Chrome, kunnen gemanipuleerde SCF-bestanden op verschillende manieren op doelsystemen terechtkomen.

Een optie die gebruikers en beheerders hebben, is het blokkeren van poorten die worden gebruikt door SMB-verkeer in de firewall. Microsoft heeft een handleiding die u daarvoor kunt gebruiken. Het bedrijf stelt voor om de communicatie van en naar het internet naar de SMB-poorten 137, 138, 139 en 445 te blokkeren.

Het blokkeren van deze poorten kan echter andere Windows-services beïnvloeden, zoals de faxservice, afdrukspooler, netaanmelding of het delen van bestanden en afdrukken.

Nu u : hoe beschermt u uw machines tegen SMB / SCF-bedreigingen?